Automatisierter Schwachstellenscan

Alles unter Kontrolle – Für Unternehmen mit Bestand

Mit dem Schwachstellenscan wird die Sicherheit ihrer IT-Infrastruktur bis ins Detail auf existierende Schwachstellen geprüft.

Einfach & sicher

Mit Sicherheit gibt´s nichts zu riskieren

Mehr Kontrolle für jedes Szenario

1

Einmaliger automatisierter Schwachstellenscan

∞

100 %

Analyse und Risikobewertung

Schwachstellenscan – Mehr Kontrolle für jedes Szenario

- Automatisierter Schwachstellenscan

- Informationsbeschaffung aus Sicht eines Hackers

- Tiefgreifende Bruteforcing

- Discovery auf Basis gefundener Logins

- Webbasierte Attacken

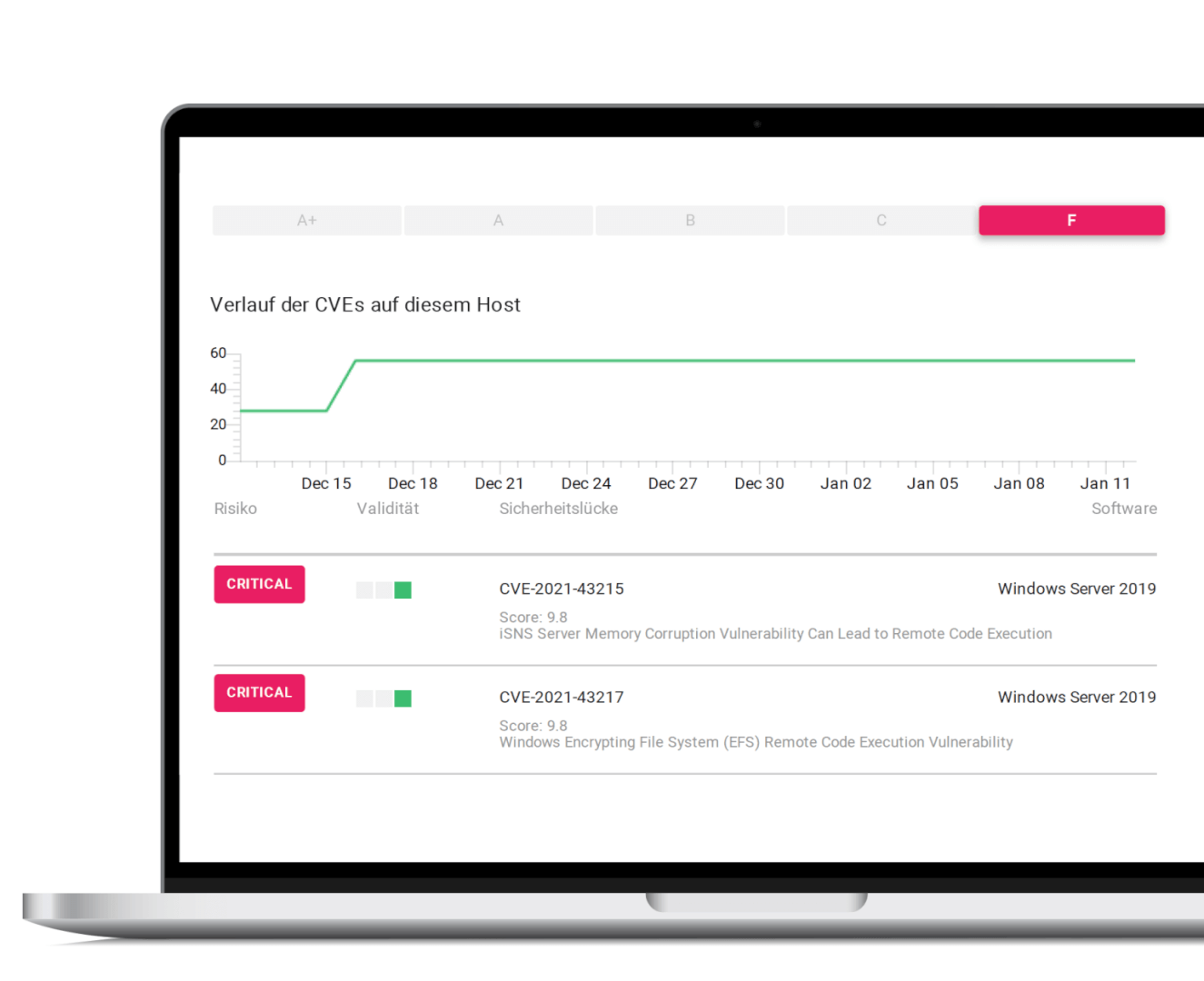

- Netzwerk-Sicherheitslücken-Scan (CVE)

- SSL/TLS Chifren Scan

- Überprüfung sicherheitsrelevanter HTTP-Header

- Überprüfung sensitive data leak

- Überprüfung auf common source leaks

Testen, finden, schützen – so einfach geht´s

Der Test deckt Sicherheitslücken von Apps, Webanwendungen und Netzwerken sowie Ihrer Infrastrukturen auf. Nach Abschluss der Tests stellen wir Ihnen eine umfangreiche Dokumentation zu Schwachstellen und Sicherheitslücken zur Verfügung.

Steps

Cenesco automatisierter Schwachstellenscan

Planung und Aufklärung

Sammlung der notwendigen Daten und Definition der Ziele

Scan-Prozess

Scanner Tools werden verwendet, um zu erfahren, wie das Zielsystem auf Angriffsversuche reagiert

System-Zugang erhalten

Angriffe auf die Website werden eingeleitet, um die Schwachstellen des Zielsystems aufzudecken

System-Zugang behalten

Advanced Persistent Threats werden simuliert, um zu schauen, wie das Zielsystem mit immer wiederkehrenden Attacken umgeht.

Analyse und Konfiguration der Website

Ergebnisse der Tests werden genutzt, um die Website-Sicherheit zu optimieren.